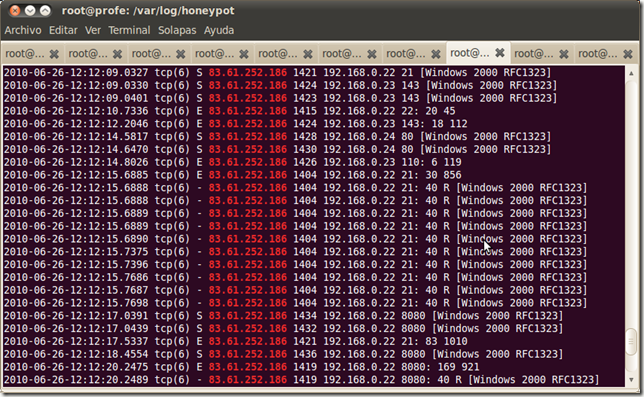

en el mismo podemos ver varias cosas, en primer lugar que es un escaneo

automatizado por las inexistentes diferencias de tiempo entre cada test

(primer campo de cada lína) además

- el segundo campo nos indica el protocolo, tcp, udp, o icmp

- el tercer campo puede ser una S (indica inicio de nueva conexión), E (end) final de conexión o “-” si el paquete no pertenece a ninguna conexión. En el caso de E, además nos marca la cantidad de datos recibidos y enviados al final de cada línea

- los siguientes cuatro campos indican: ip y puerto de origen e ip y puerto de destino

- Para los paquetes que no forman parte de una conexión honeyd muestra el tamaño del paquete y los Flags TCP

- Finalmente se añaden comentarios al final como idetinficación pasiva del sistema operativo.

Teniendo esto en cuenta, es bastante probable que se trate de escaneos

realizados desde un programa tipo nmap o nessus que se esté ejecutando

desde Windows

Esto se verá corroborado accediendo también al fichero /var/log/honeyd.txt

dónde viendo una parte de las entradas podemos comprobar cómo ha

intentado las conexiones con el usuario anónimo para el ftp y

contraseñas para distintos servicios, finalmente vemos que ha empleado

nmap para realizar los escaneos con los scrpits incluidos en nmap.

USER anonymous

USER anonymous

--ENDMARK--

PASS IEUser@

",

--ENDMARK--

PASS IEUser@

PORT 205,217,153,62,80,80

PORT 205,217,153,62,0,80

--MARK--,"sáb jun 26 12:12:40 CEST 2010","ssh","83.61.252.186","192.168.0.22",1443,22,

"SSH-2.0-Nmap-SSH2-Hostkey

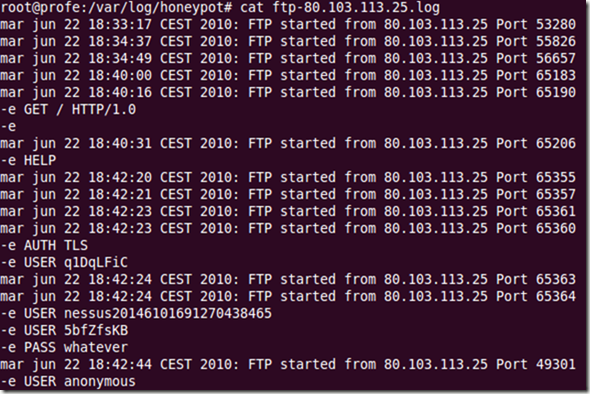

Otro ejemplo de escaneo es el realizado por nessus que incluye más plugs

para comprobación de vulnerabilidades que nmap. Un ejemplo de los datos

capturados por los scripts de honeyd lo podemos ver en la imagen dónde

vemos como otro usuario empleando nessus es capaz de comprobar también

nombres de usuarios en el servicio FTP.

Comprobamos con whois la procedencia del tráfico con el comando whois o bien desde un navegador web:

En

cualquier caso la información más exhaustiva, siempre que esté

disponible y haya captado la firma del ataque nos la proporciona snort.

En la siguiente captura se puede ver un ejemplo del fichero de alertas

generado por otro compañero al hacer un “ruidoso” escaneo de puertos:

En

cualquier caso la información más exhaustiva, siempre que esté

disponible y haya captado la firma del ataque nos la proporciona snort.

En la siguiente captura se puede ver un ejemplo del fichero de alertas

generado por otro compañero al hacer un “ruidoso” escaneo de puertos:[**] [125:4:1] (ftp_telnet) FTP command parameters were malformed [**]

[Priority: 3]

06/25-13:00:10.933428 79.x.137.x:35267 -> 192.168.0.22:21

TCP TTL:240 TOS:0x10 ID:0 IpLen:20 DgmLen:135

***AP*** Seq: 0x825D4C76 Ack: 0xF02C098 Win: 0x7FFF TcpLen: 20

[**] [1:100000160:2] COMMUNITY SIP TCP/IP message flooding directed to SIP proxy [**]

[Classification: Attempted Denial of Service] [Priority: 2]

06/25-13:00:12.764218 79.x.137.x:35271 -> 192.168.0.22:21

TCP TTL:52 TOS:0x0 ID:11101 IpLen:20 DgmLen:64 DF

***AP*** Seq: 0x836BC090 Ack: 0x112039FA Win: 0x16D0 TcpLen: 20

dónde podemos ver como el primero se corresponde con una búsqueda de vulnerabilidades en el servicio ftp:

Si

quisiéramos comprobar de modo más exhaustivo esos tráficos, tan sólo

tendríamos que irnos a las capturas completas dónde podemos ver las

vulnerabilidades buscadas y cómo:

Si

quisiéramos comprobar de modo más exhaustivo esos tráficos, tan sólo

tendríamos que irnos a las capturas completas dónde podemos ver las

vulnerabilidades buscadas y cómo: 4.- Conclusiones

4.- Conclusiones

Tras haber leído bastante documentación sobre honeypots – a los que sólo

conocía de oídas- y pasarme bastante tiempo viendo logs y averiguando

el funcionamiento de los mismos, creo que es un software interesante por

varios motivos: en primer lugar porque recoge bastantes de las

cuestiones relativas a seguridad (IDS, iptables, programas de detección

de vulnerabilidades,...) y en segundo lugar porque creo que constituyen

la demostración práctica ideal de que en cuanto conectamos un ordenador a

la red quedaremos expuestos a múltiples riesgos.

Me llamó la atención -por mucho que lo hayamos leído a lo largo de este

año- que cada vez que enchufamos nuestros equipos y abrimos puertos,

comenzamos a recibir intentos de conexión desde múltiples redes en

Internet: Francia, Suiza, Corea,.... y otras desde la red de nuestra

propia operadora.

Mejor demostración de la existencia de gusanos, auto-rooters, mass-rooters es difícil encontrarla.

Por otro lado me gustaría comentar que un problema con el que me pasé

horas batallando, consistía en que los banners de los sistemas no salían

correctamente ( cuando en los scripts aparecía echo -e “...”, aparecía

la “e” cuando se accedía al servicio desde el exterior aunque no en

local) por lo que los escáneres de puertos no reconocían ni permitían

una correcta interacción con el honeypot. Como el link entre sh y bash

estaba creado, lo que hice fue llamar a los scripts directamente desde

el fichero de configuración sin emplear sh y cambiar todos los scripts

para que los interpretara como #!/bin/bash, incluyendo el

“scripts/misc/base.sh” que es llamado desde otros.

Finalmente añado un par de imágenes en las que se puede ver parte del

escaneo con zenmap a mi red (uned.dnsalias.com) y la página web que

sería visible desde el exterior:

No hay comentarios:

Publicar un comentario